バウンスが発生する3つのタイミング

最終更新: 2024年6月6日

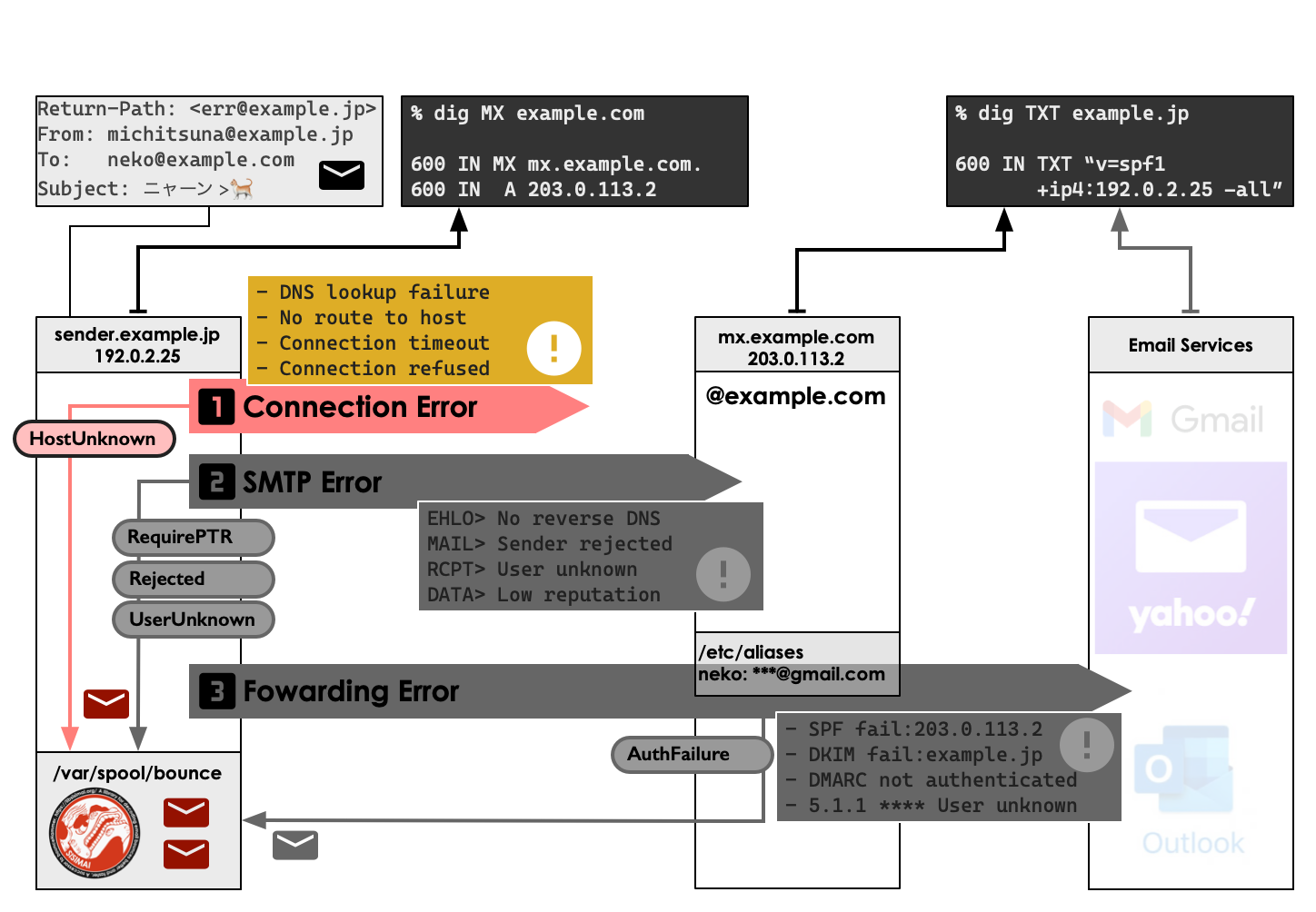

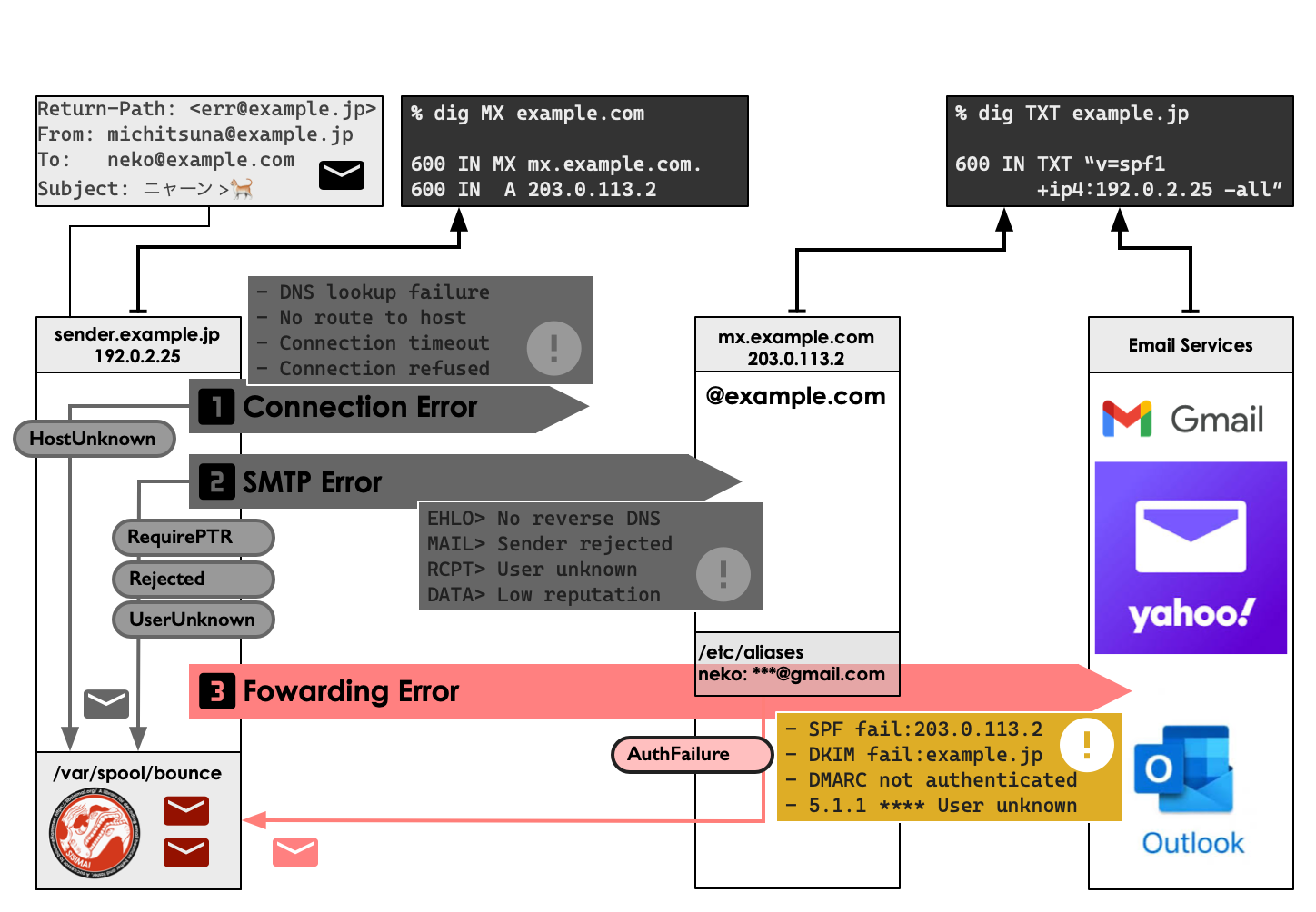

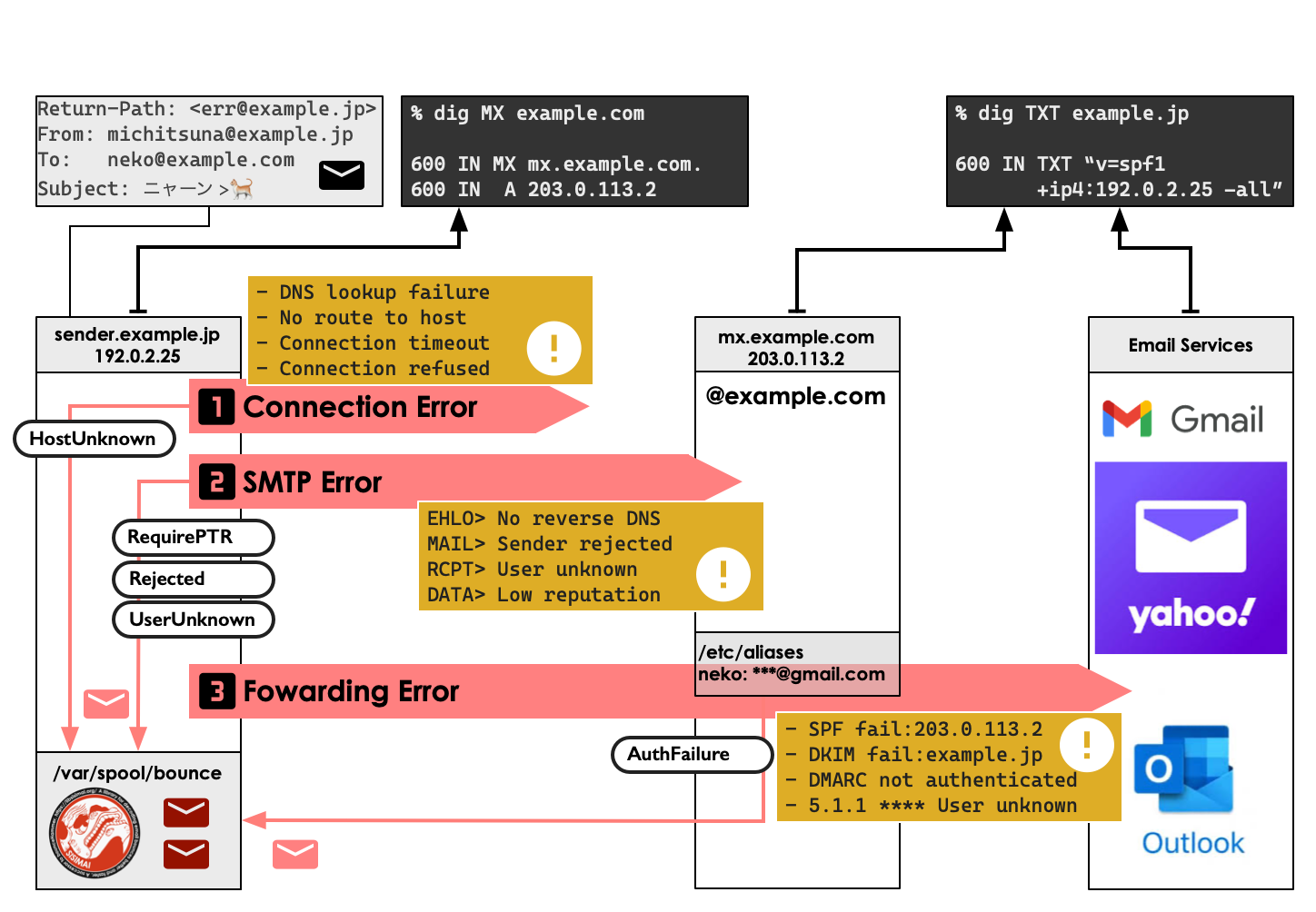

送信した電子メールがなんらかのエラーで戻ってくる事をバウンスと表現します。 下記の図は、送信した電子メールが受信者のメールボックスに配送されるまでの間で バウンスが発生しうる可能性のあるタイミングを示すものです。

バウンスが発生するタイミングは大きく分けて三つ、 1. SMTP接続前と2. SMTPセッション中と 3. 転送時(送信先サーバー以降での)です。これらのいずれかで エラーが発生すると、送信メールのReturn-Path: ヘッダーにあるメールアドレスにバウンスメールが送られてきます。

初出: 2010年12月 bouncehammer.jp/ja/when-does-email-bounce